bxm's IT Story

Network] 차세대 방화벽 UTM - 방화벽의 정석 본문

## 방화벽의 정석 ##

1. Inside → Outside : 모든 트래픽 허용

2. Inside → DMZ : DNS, HTTP, HTTPS, SMTP, POR(PAT + Static NAT), IMAP, FTP

3. DMZ → Inside : 없음(모든 트래픽 차단) ## DMZ에서 Internal로 들어올 일이 없으므로 무조건 막아야함!!

여기서 궁금했던 것은(질문한 것) 4번의 '재귀적 답변'을 주려면

DMZ -> Inside로도 열어줘야 하지 않나? 라는 생각이 있었는데

이미 세션을 맺은 (질문을 한 상태)에서의 답변은 트래픽이 차단된

상태에서도 주고 받을 수 있다!!

4. DMZ → Outside : DNS, SMTP ## Internal에서 DMZ로 '이름 풀이'를 요청하면, DMZ에서 External로

다시 알아봐서 알려주는 '재귀' 형식이 되어야 하므로 DNS, SMTP는

열어줘야 한다.

5. Outside → Inside : 없음 (모든 트래픽 차단)

6. Outside → DMZ : DNS, HTTP, HTTPS, SMTP, FTP

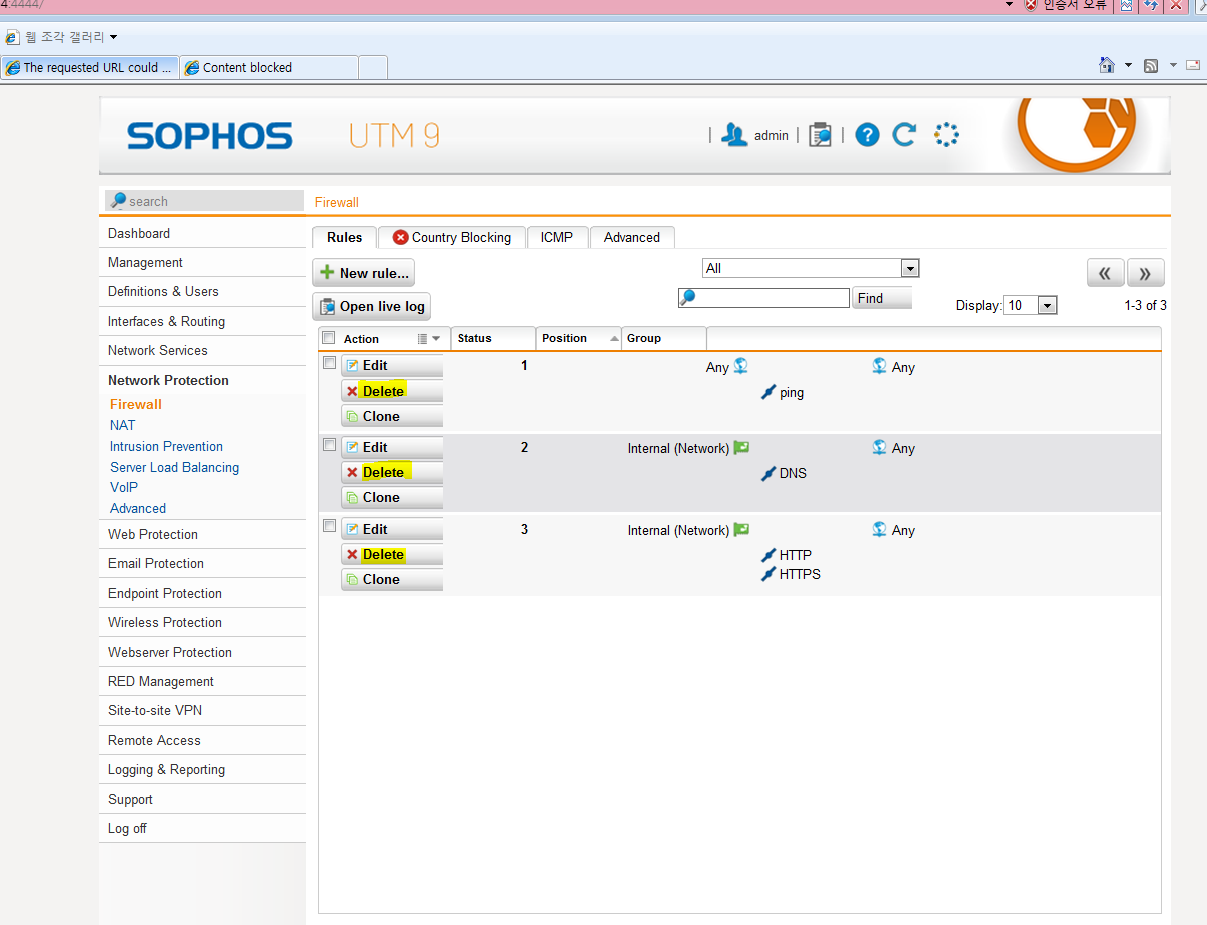

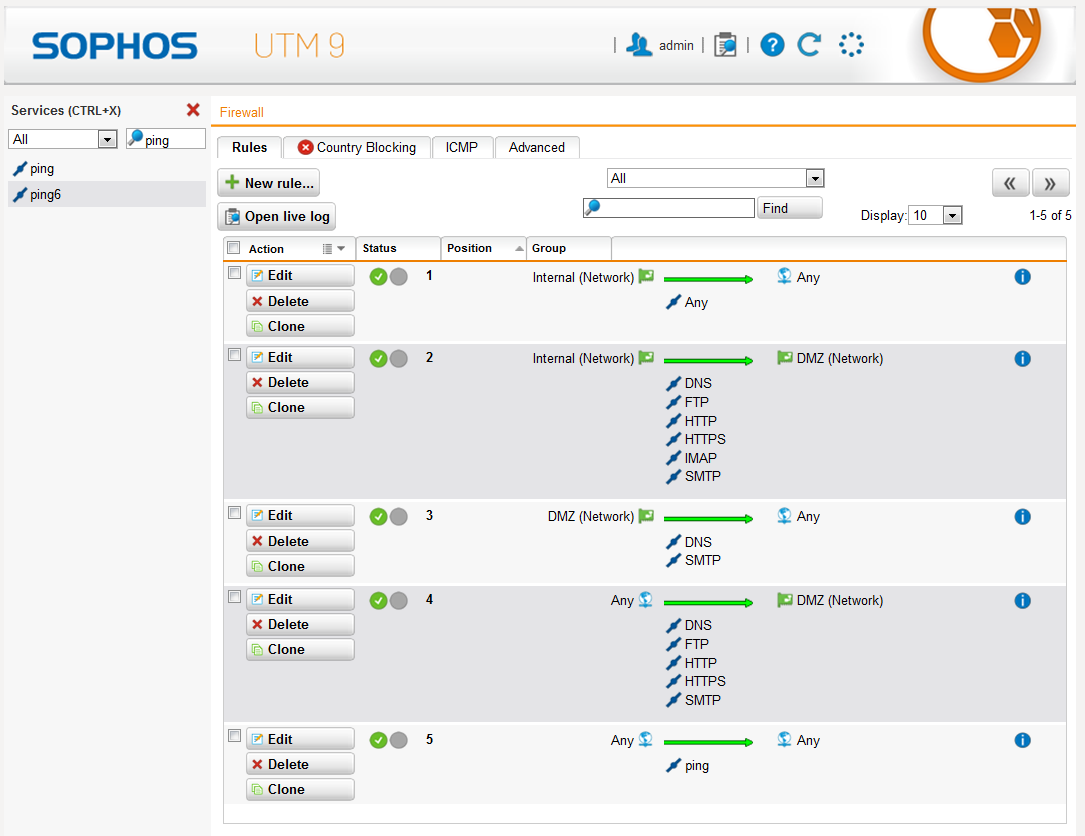

[Network Protection] - [Firewall] 에서 기존에 했던 것들은 Test 용도로 사용했기 때문에, 전부 삭제해준다.

[New Rule]

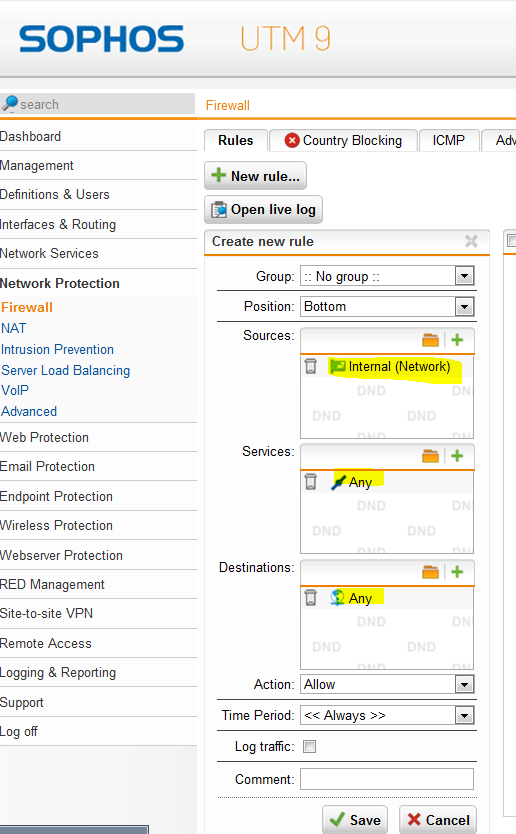

1. Inside → Outside : 모든 트래픽 허용

2. Inside → DMZ : DNS, HTTP, HTTPS, SMTP, POR(PAT + Static NAT)__ 여기서는 안보임. 지원안함, IMAP, FTP

3. DMZ → Inside : 없음(모든 트래픽 차단)

## 아무것도 안하면 모든 트래픽에 대하여 차단이다.

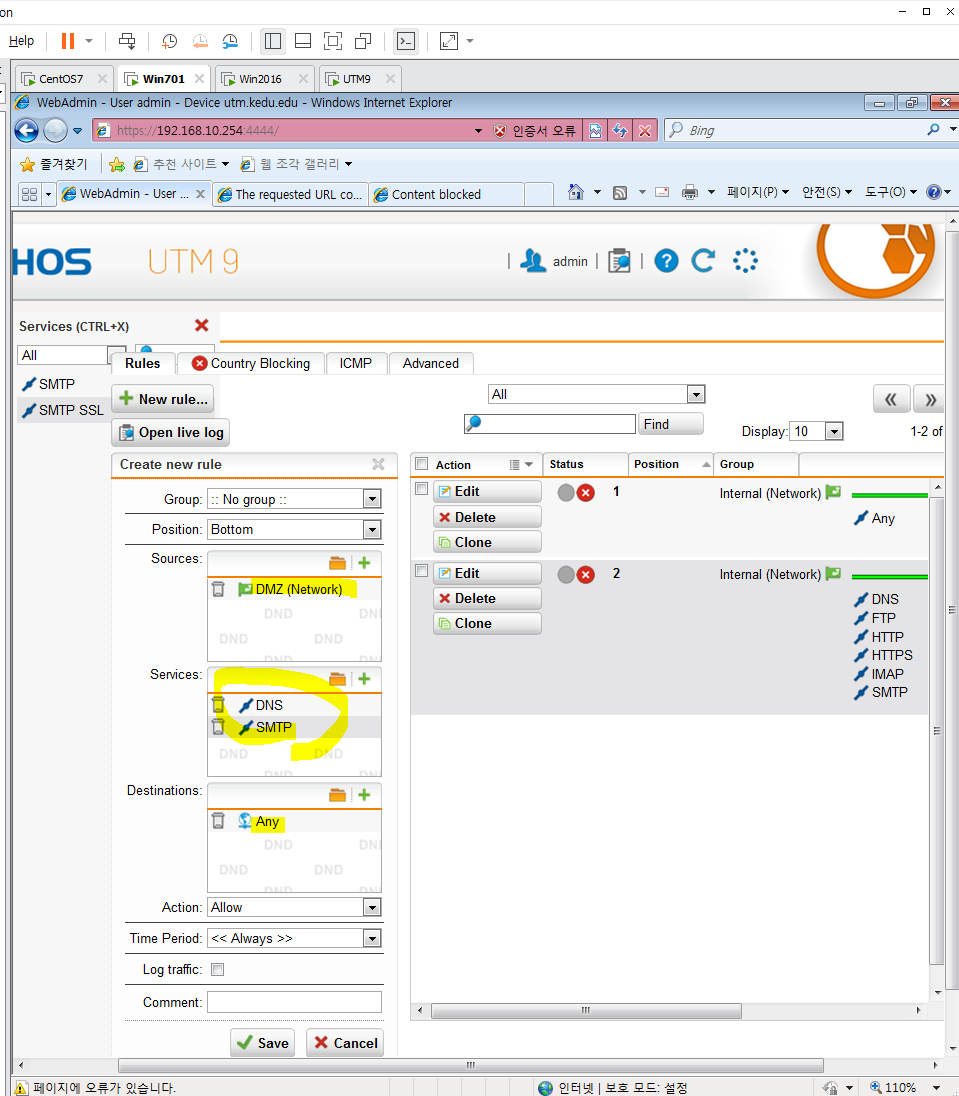

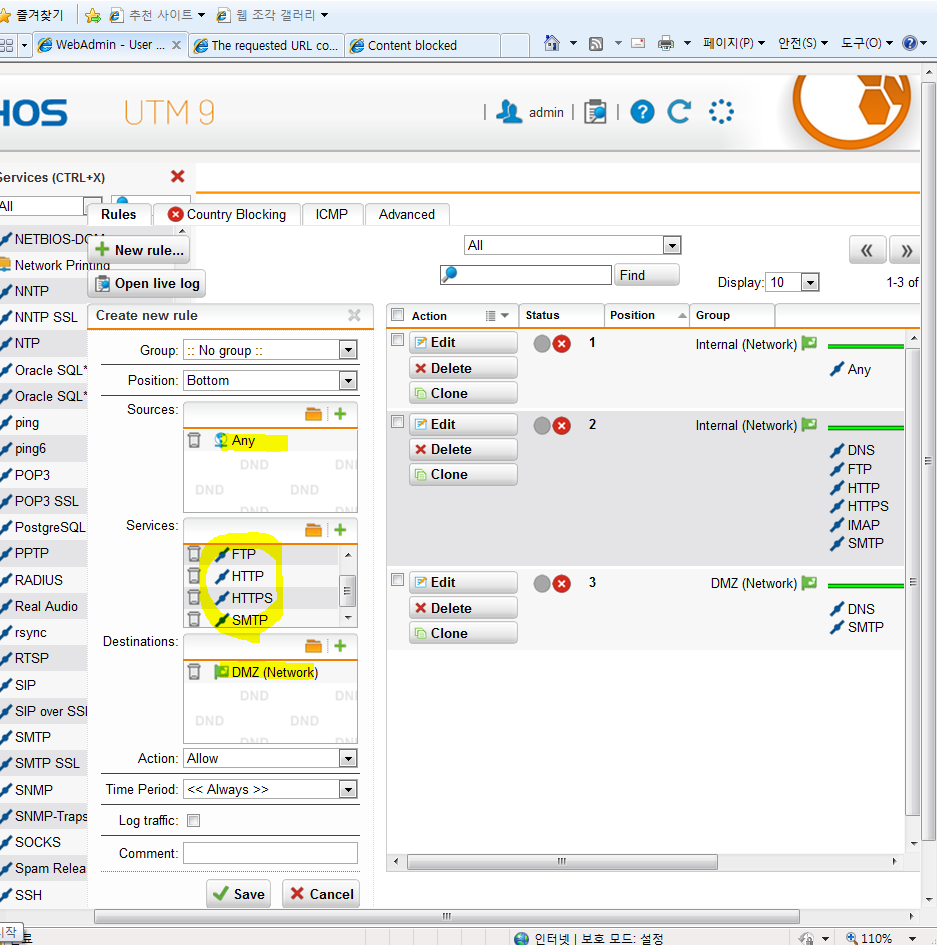

4. DMZ → Outside : DNS, SMTP

5. Outside → Inside : 없음 (모든 트래픽 차단)

## 아무것도 안하면 모든 트래픽에 대하여 차단이다.

6. Outside → DMZ : DNS, HTTP, HTTPS, SMTP, FTP

## 그리고 추가적으로!! 원래는 방화벽에서 'Ping Test' 되게 하면 안되는데, 답답하니까 편의상 우리끼리만 허용!!

## 인터넷 잘 되는지 확인!!

http://www.kedu.edu/

'Network > Firewall (KEDU)' 카테고리의 다른 글

| Cisco ASA 방화벽(1) - 기본 세팅, 사용법 (0) | 2021.07.15 |

|---|---|

| Zone based Firewall 방화벽(2) - 방화벽 우회와 방어 (0) | 2021.07.15 |

| Zone based Firewall 방화벽(1) - 방화벽 세팅 (0) | 2021.07.14 |

| 방화벽 GNS3 (0) | 2021.07.13 |

| Network] 차세대 방화벽 UTM - 구현 및 세팅 (0) | 2021.07.12 |